Solution Service

ソリューションサービス

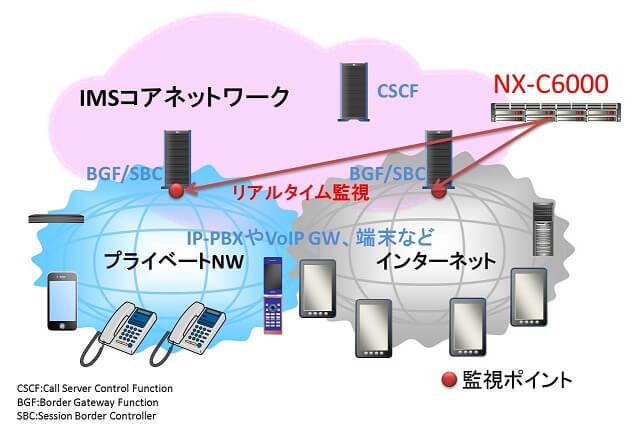

事例:NX-C6000 -VoIP網におけるセキュリティ対策-

大手通信事業者様では、IMSコアネットワークのエッジに設置されるBGFの端末側ネットワークをモニタするためにNX-C6000を利用しており、外部からの攻撃や異常信号の検知・防御に活用しています。このネットワークでは既存のシステムでは検知出来ない異常トラフィックや通常では考えられない発信がNX-C6000によって1日に複数回確認されており、問題の予防、早期検出、また防御に役立てられています。

通信事業者様のNX-C6000適用例

通信キャリアのコアネットワークと顧客ネットワークとの間をリアルタイムに監視します。

メリット

- DoS(サービス停止)攻撃の検知及び防御が可能

- 一定の量を超えたメッセージ受信や、過去の時間と比較し相対的に受信メッセージ数が増加した場合など、お客様のネットワーク状況に合わせた検知が可能です。また、検知した際の処理をシェルスクリプトで自由に定義することが可能です。例えば、DoS攻撃を検知した場合に、攻撃元に最も近いスイッチに対し、攻撃元IPアドレスからの信号を遮断するようACL(アクセスコントロールリスト)の設定を変更することで、他の正規ユーザへの影響を最小限にしサービスを継続することを可能にします。

- ユーザ端末が乗っ取られ国際Q2サービス等高額請求が課される発信を検知することが可能

- VoIP利用ユーザにとって現状最も深刻な問題である、不正発信による高額請求呼の検知が可能です。 この問題は、顧客側の簡易なパスワード設定と外部ネットワークからのアクセス許可によるユーザ乗っ取りが原因で発生することがほとんどで、顧客あるいは通信キャリアが数万円~数百万円の負担を強いられていました。これまでは通信キャリアが課金情報を収集、内容を確認するタイミングでこうした通信を検知するしかなく、発生した高額な通信料を取り消すことは困難でした。 NX-C6000を導入することで、ブラックリストにあるかけ先への通信や、通常発生し得ない国際呼の検知を行うことで、早期にこうした通信を遮断する方策をとることが出来ます。

- UNI仕様違反の端末からのアクセスを自動で検知

- 通信ネットワークにおけるSIP仕様をNX-C6000に設定することで、仕様に合致しないメッセージを受信した際にアラームを上げることが出来ます。非許容コーデックの利用、非許容IPアドレスからの発信、発着信番号の異常、必須パラメータの欠如、不許容ヘッダの利用など、端末仕様に則していないSIPメッセージを自動で検知します。今まではSIPプロトコルに習熟したエンジニアが、多量のメッセージを調査することで問題メッセージを検出していましたが、NX-C6000を使用することで、問題メッセージをリアルタイムにチェック、検出することが可能になります。